签到题

关注微信公众号:Bugku

即可获取flag下面也有二维码

扫二维码关注(或者回复flag)

flag{BugKu-Sec-pwn!}

这是一张单纯的图片

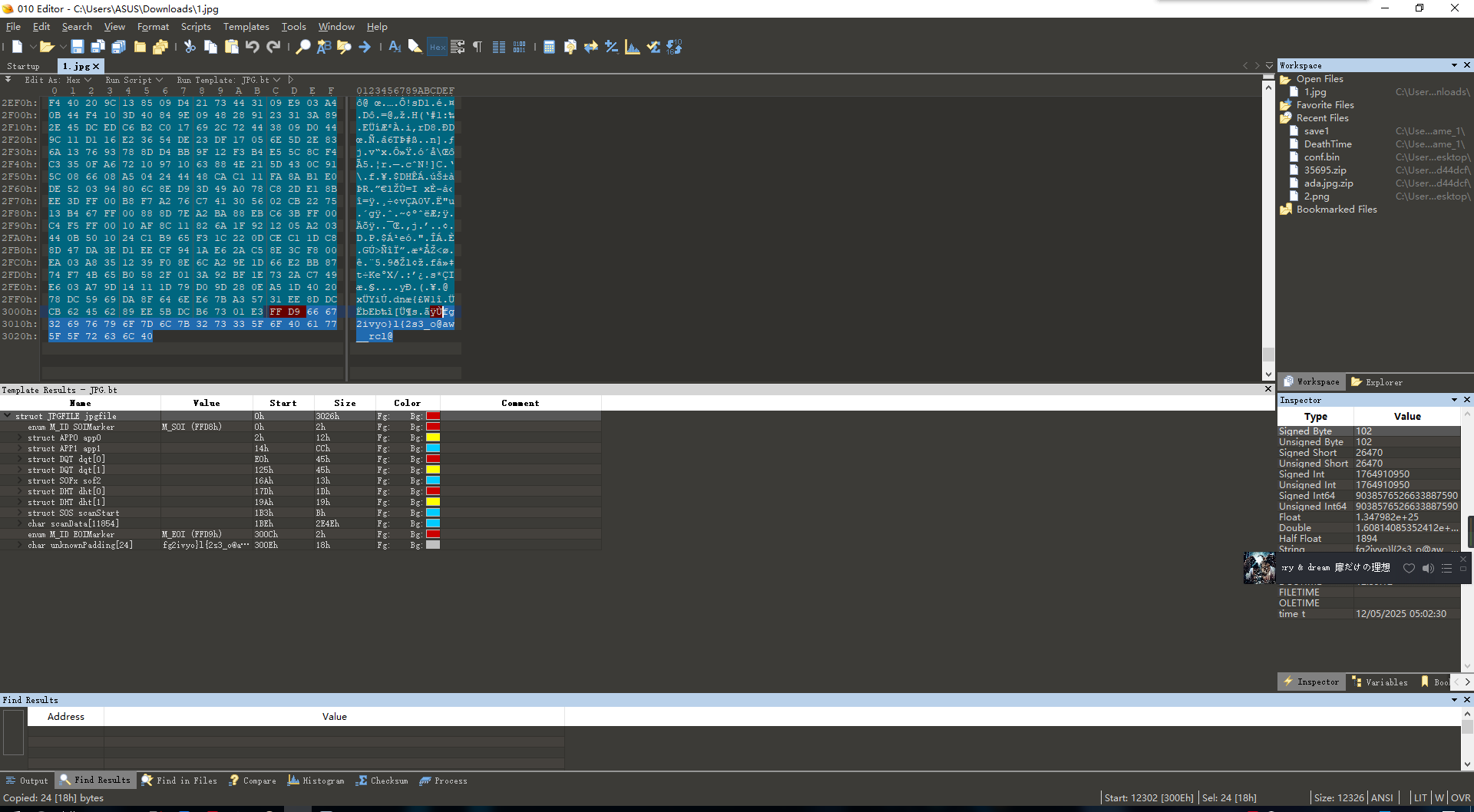

http://123.206.87.240:8002/misc/1.jpg

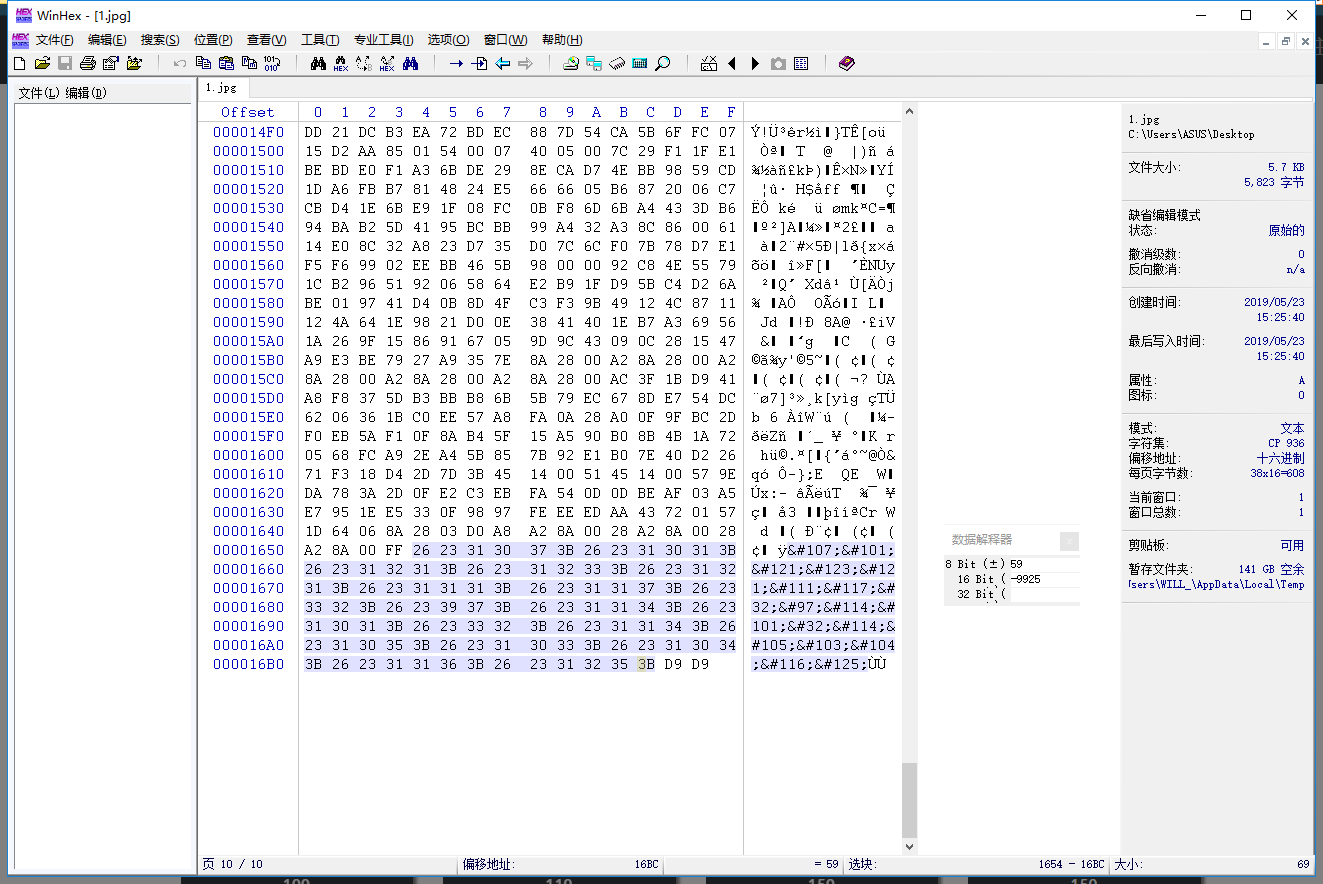

FLAG在哪里??

图片下载下来后用winHex打开,在结尾发现可能是flag的字符串

所选字符串应该是HTML实体编码

1 | key{you are right} |

解码得到flag

key{you are right}

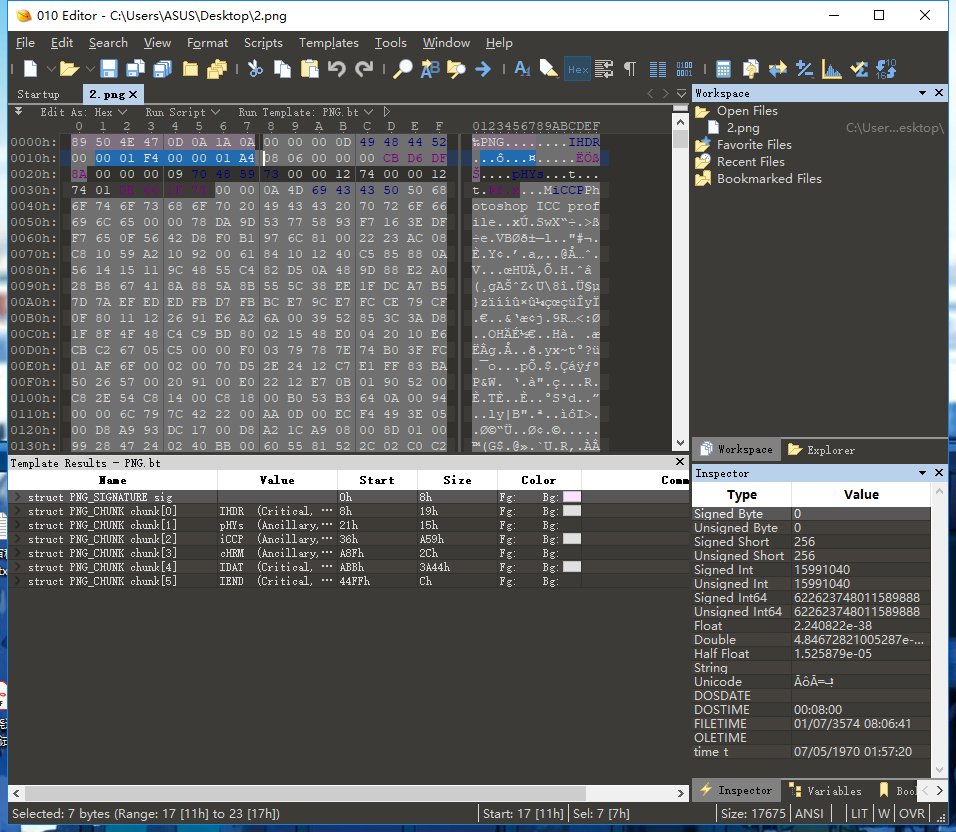

隐写

这道题说是隐写,我用Stegsolve和binwalk都没有看到什么问题。在看图片属性时我发现,图片是500x420的,有可能是人为修改了图片大小

我选中的区域就表示了图片的大小,转10进制就是1F4->500,1A4->420。把1A4改为1F4再重新保存图片得到

BUGKU{a1e5aSA}

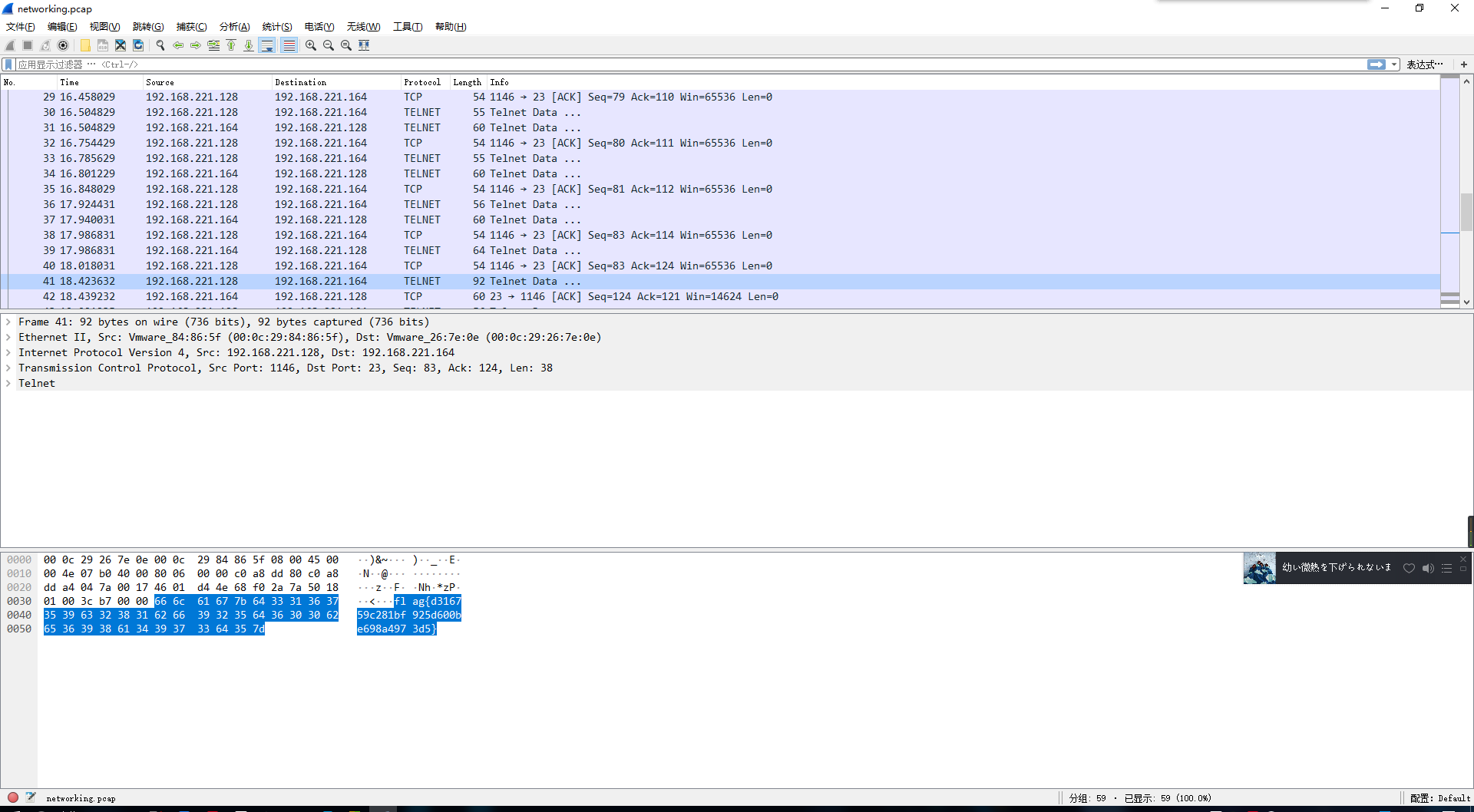

telnet

http://123.206.87.240:8002/misc/telnet/1.zip

key格式flag{xxxxxxxxxxxxxxxxxxxxxxxxxxx}

一道简单的流量分析

flag{d316759c281bf925d600be698a4973d5}

眼见非实(ISCCCTF)

下载的文件名为zip,那么就直接用压缩文件解压,得到一个docx文件。

打开该docx,word却报错,说文件有问题。

再次用压缩文件对该docx文件解压,可以得到一大堆文件。

再解压出的\word\document.xml中找到了flag

flag{F1@g}

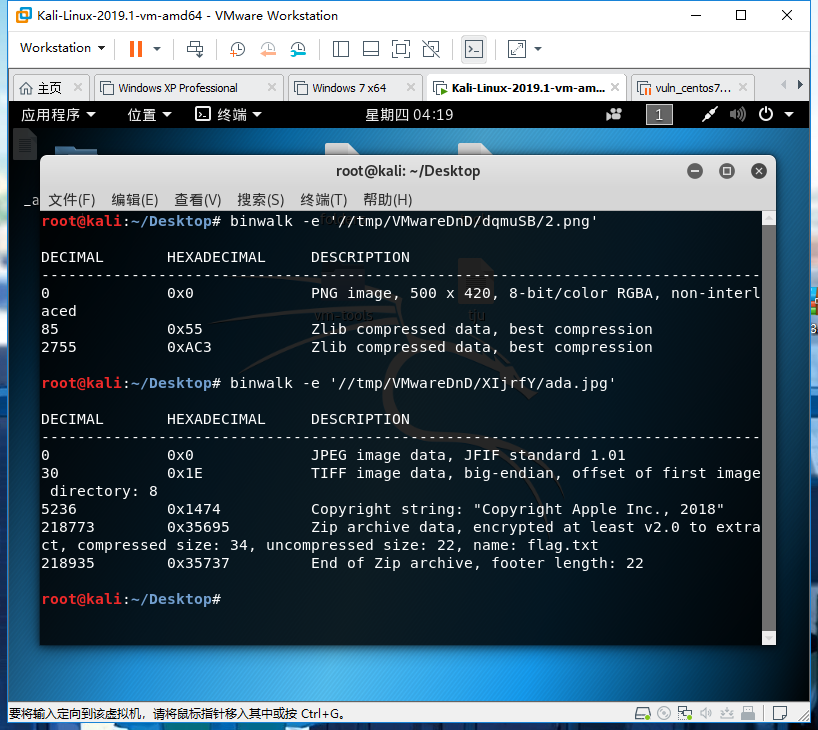

啊哒

有趣的表情包

来源:第七届山东省大学生网络安全技能大赛

拿到图片后,用WinHex看了一下,看到结尾像压缩文件,用binwalk也验证了这一点

用压缩文件查看图片,发现有一个文件为flag.txt,但是提示为加密文件。首先想到尝试压缩文件伪加密。

但是伪加密解密失败,此时注意到图片属性中的照相机型号有一串字符串73646E6973635F32303138

尝试用该字符串解密失败,将十六进制转为字符串得到sdnisc_2018,解密成功,获得flag

flag{3XiF_iNf0rM@ti0n}

又一张图片,还单纯吗

http://123.206.87.240:8002/misc/2.jpg

好像和上一个有点不一样

查看文件的十六进制和用Stegsolve都没有发现。用binwalk发现了图片里还隐藏着一个图片,用binwalk分离不知道为什么没分离成功,最后用foremost分离成功,得到flag

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

猜

http://123.206.87.240:8002/misc/cai/QQ20170221-132626.png

flag格式key{某人名字全拼}

我猜要识图了。百度或谷歌识图都可以,图里是刘亦菲

key{liuyifei}

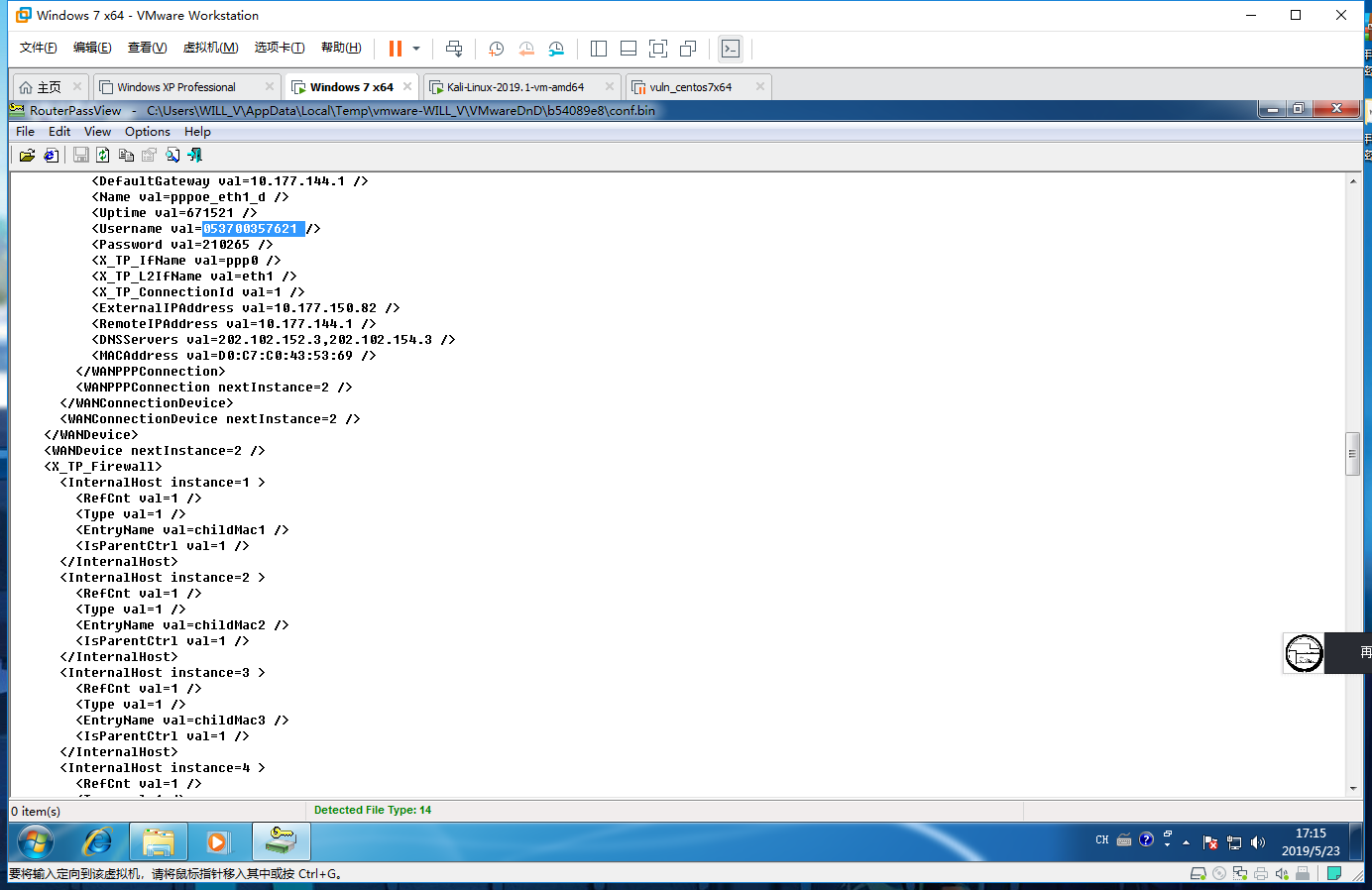

宽带信息泄露

flag格式:

flag{宽带用户名}

下载下来一个.bin文件,看hex什么也看不出来

使用一个叫RouterPassView的软件(杀软报毒,建议在虚拟机中运行)

可以在识别出来的文件里搜索username就找到了用户名

flag{053700357621}

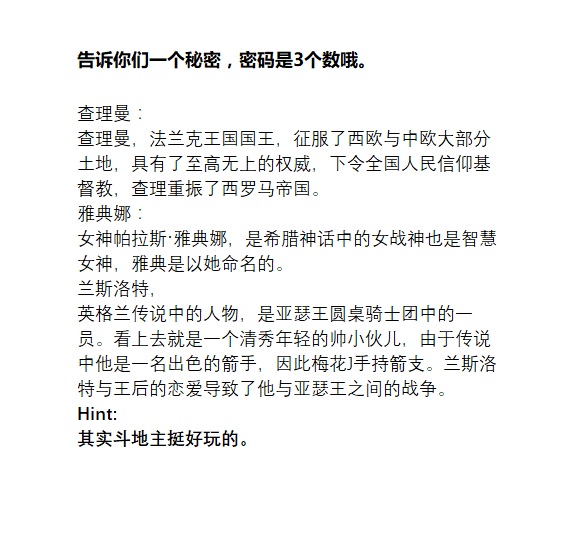

隐写2

拿到图片,发现又是附加了zip。解压后得到了加密的flag.rar和提示.jpg

只需要看第一行就行了,密码3个数,直接爆破,瞬间出结果,密码是:871

在解压出的文件的hex结尾就是f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

对大括号里的字符串再解一次Base64,得到y0u Are a h@cker!

flag{y0u Are a h@cker!}

多种方法解决

在做题过程中你会得到一个二维码图片

http://123.206.87.240:8002/misc/3.zip

下载得到一个exe文件,但这个文件是无法运行的。查看hex发现这不是exe,就是一个文本。文本内容是图片转的Base64。把Base64再恢复为图片得到一个二维码。扫描二维码得到flag

KEY{dca57f966e4e4e31fd5b15417da63269}

闪的好快

这是二维码吗?嗯。。。是二维码了,我靠,闪的好快。。。

题目来源:第七季极客大挑战

分析该Gif共18帧,分别扫描得到flag

SYC{F1aSh_so_f4sT}

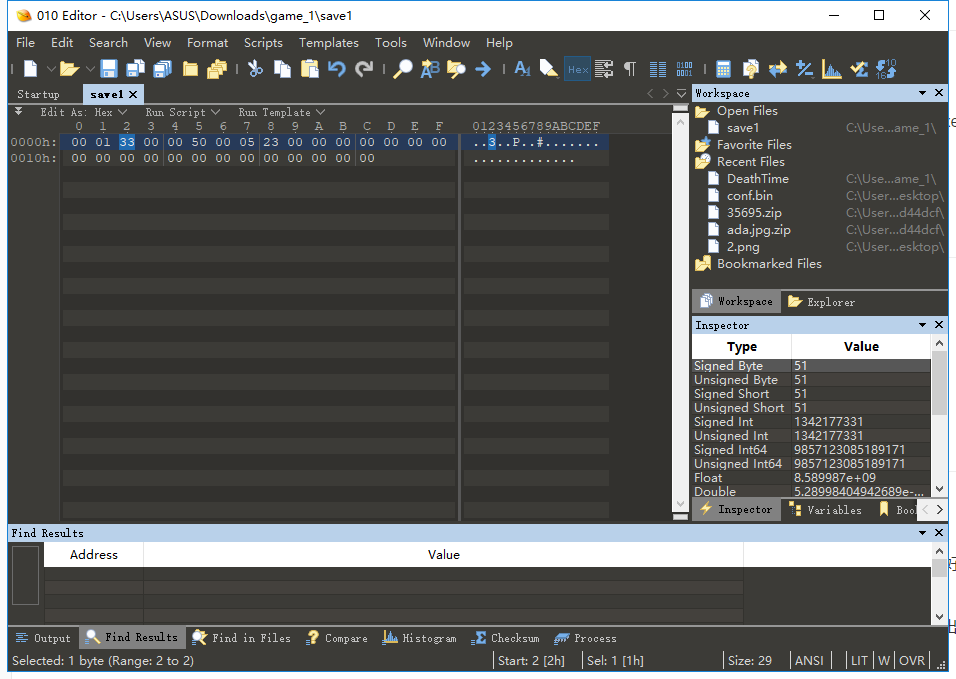

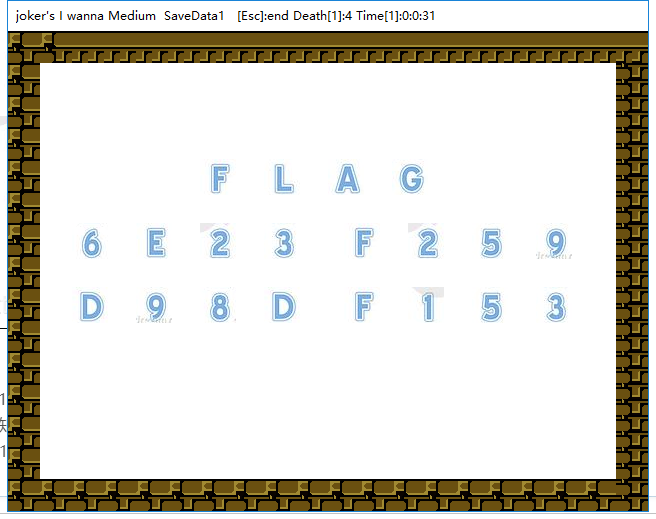

come_game

听说游戏通关就有flag

题目来源:第七季极客大挑战

下载下来发现是一个exe,运行后发现是iwanna,如果真的要玩完的话要好久,还会折磨自己,玩通关就不考虑了。

可以发现运行后产生了两个文件,一个save1一个是DeathTime。可以看出来,save保存的是目前进度,DeathTime应该就是死亡次数了。我们查看save1的hex

通过不断修改hex并检查游戏进度情况可以发现我所选中的区域即为当前关卡

当修改为35时,load游戏后通关

FLAG{6E23F259D98DF153},但是直接提交是错误的

因为是极客大挑战的题目,可以参考前面的题,flag格式是SYC{}

SYC{6E23F259D98DF153}

白哥的鸽子

咕咕咕

查看图片hex,在文件底部发现

fg2ivyo}l{2s3_o@aw__rcl@看起来很像栅栏。尝试栅栏加解密

得到flag{w22_is_v3ry_cool}@@

flag{w22_is_v3ry_cool}

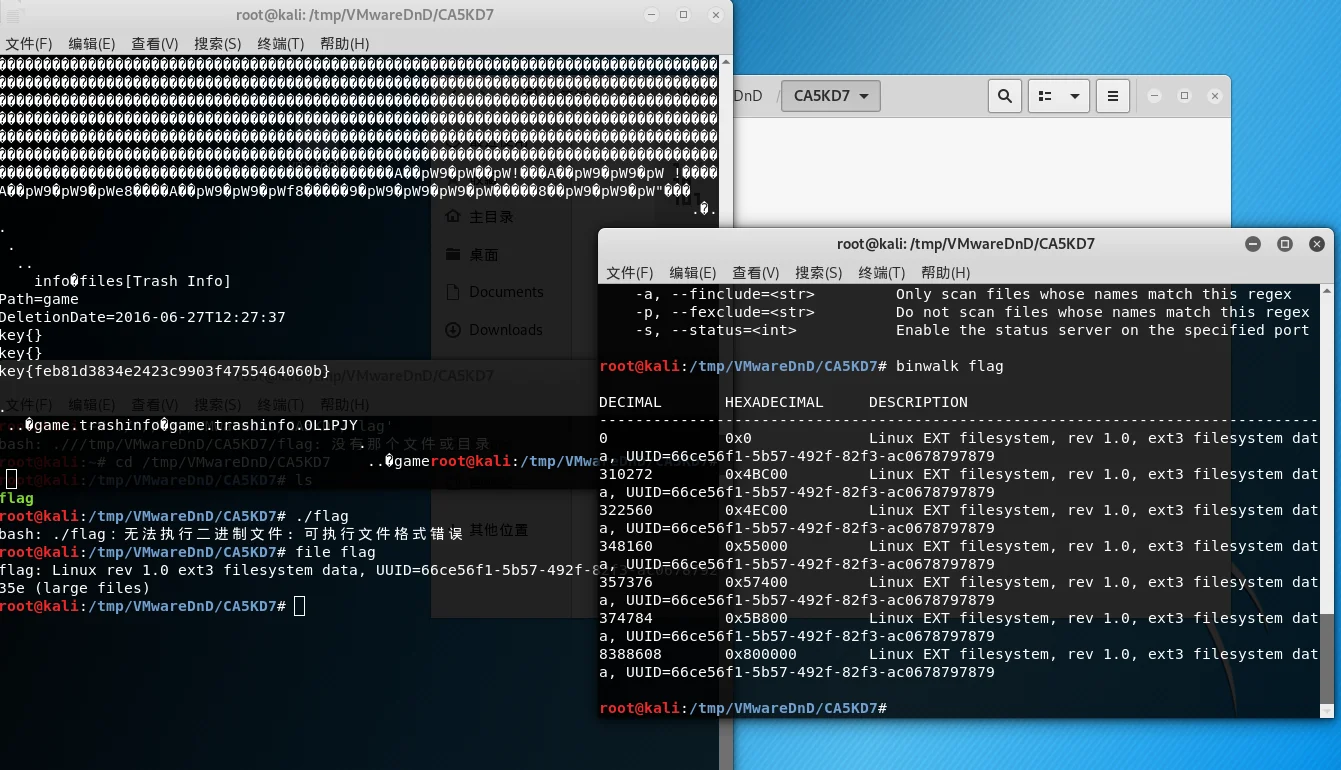

linux

http://123.206.87.240:8002/misc/1.tar.gz

linux基础问题

下载下来解压后发现有一个flag文件,在kali中识别到这是一个ext3文件

其实这个根本不用grep什么的,直接cat,在最后面flag就出来了(不知道为什么sm图床还不能上传这张图,最后用了阿里图床)

key{feb81d3834e2423c9903f4755464060b}

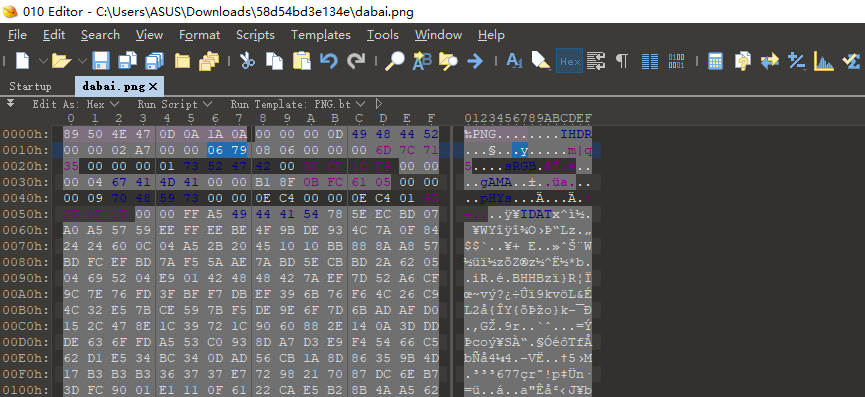

隐写3

这道题我做过……

原理和前面的隐写原理一样,也是修改图片大小

把我选中位置的hex修改为一个较大的值即可

flag{He1l0_d4_ba1}

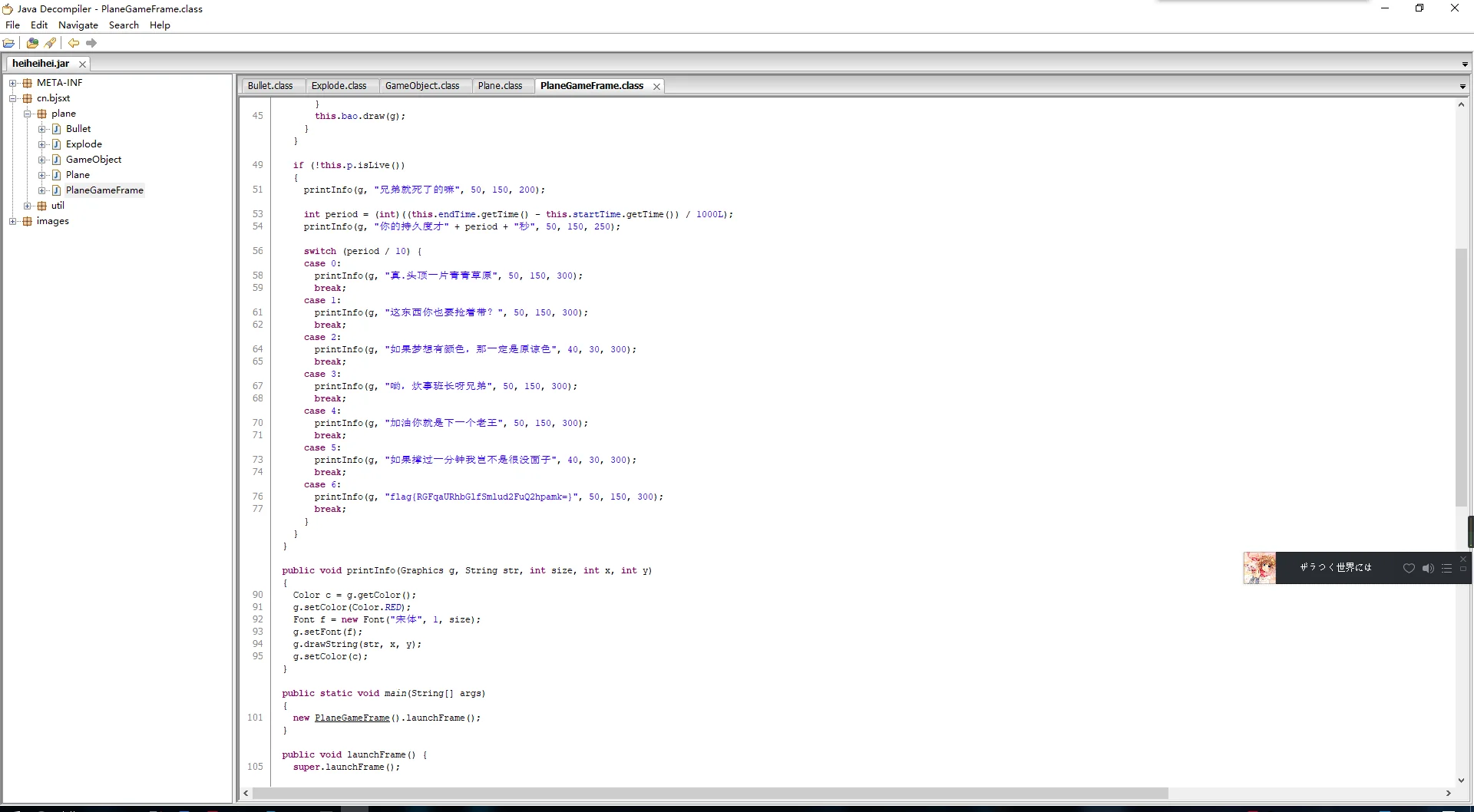

做个游戏(08067CTF)

坚持60秒

玩游戏坚持60s也行,或者直接反编译

然后再解一次Base64得到DajiDali_JinwanChiji

flag{DajiDali_JinwanChiji}

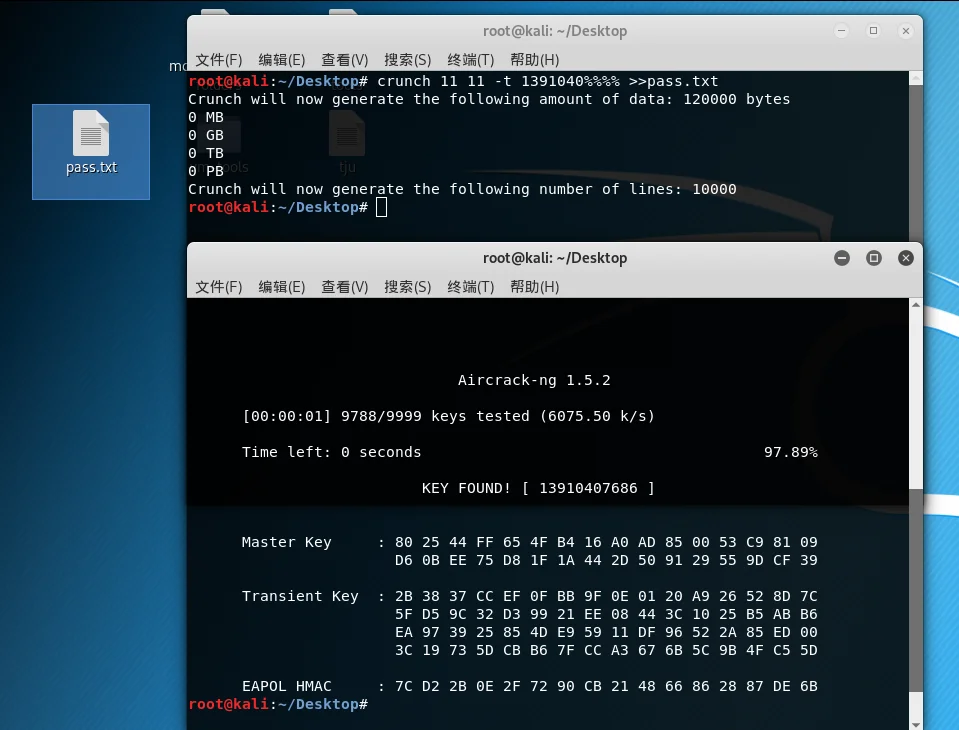

想蹭网先解开密码

flag格式:flag{你破解的WiFi密码}

tips:密码为手机号,为了不为难你,大佬特地让我悄悄地把前七位告诉你

1391040**

Goodluck!!作者@NewBee

先使用crunch生成字典

1 | crunch 11 11 -t 1391040%%%% >>pass.txt |

再用aircrack-ng破解

1 | aircrack-ng -w pass.txt wifi.cap |

得到密码13910407686

flag{13910407686}

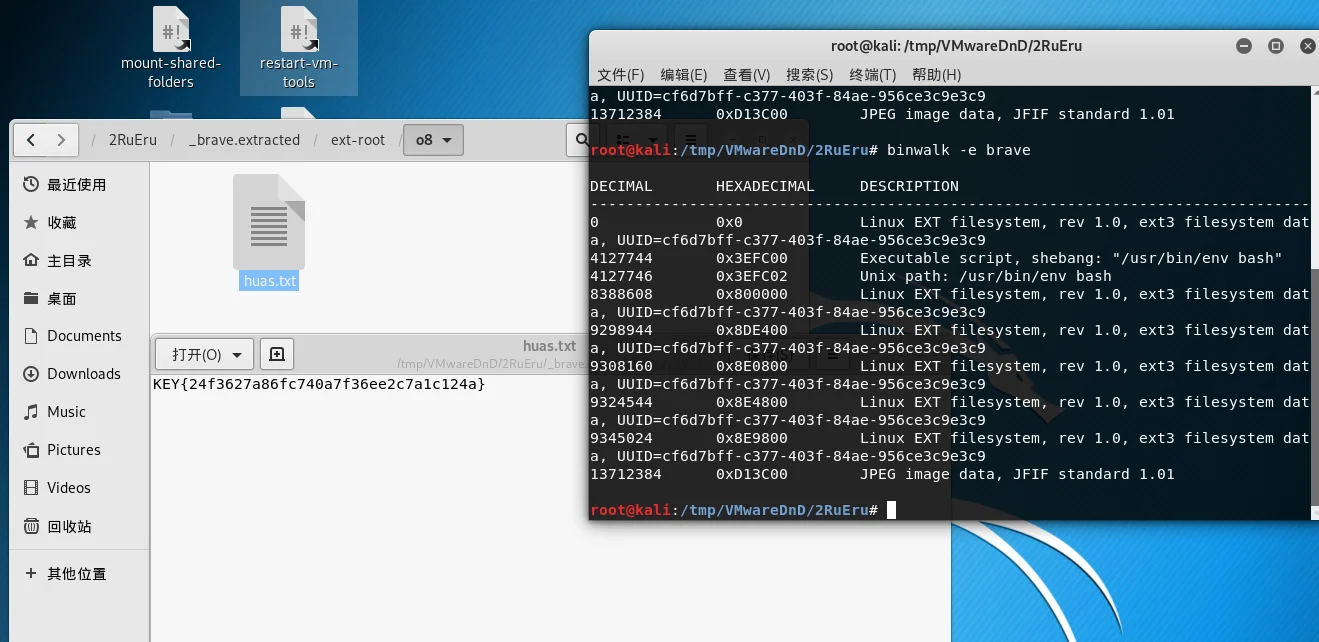

Linux2

给你点提示吧:key的格式是KEY{}

题目地址:链接: http://pan.baidu.com/s/1skJ6t7R 密码: s7jy

用binwalk把里面的东西拆出来,发现huas.txt

KEY{24f3627a86fc740a7f36ee2c7a1c124a}

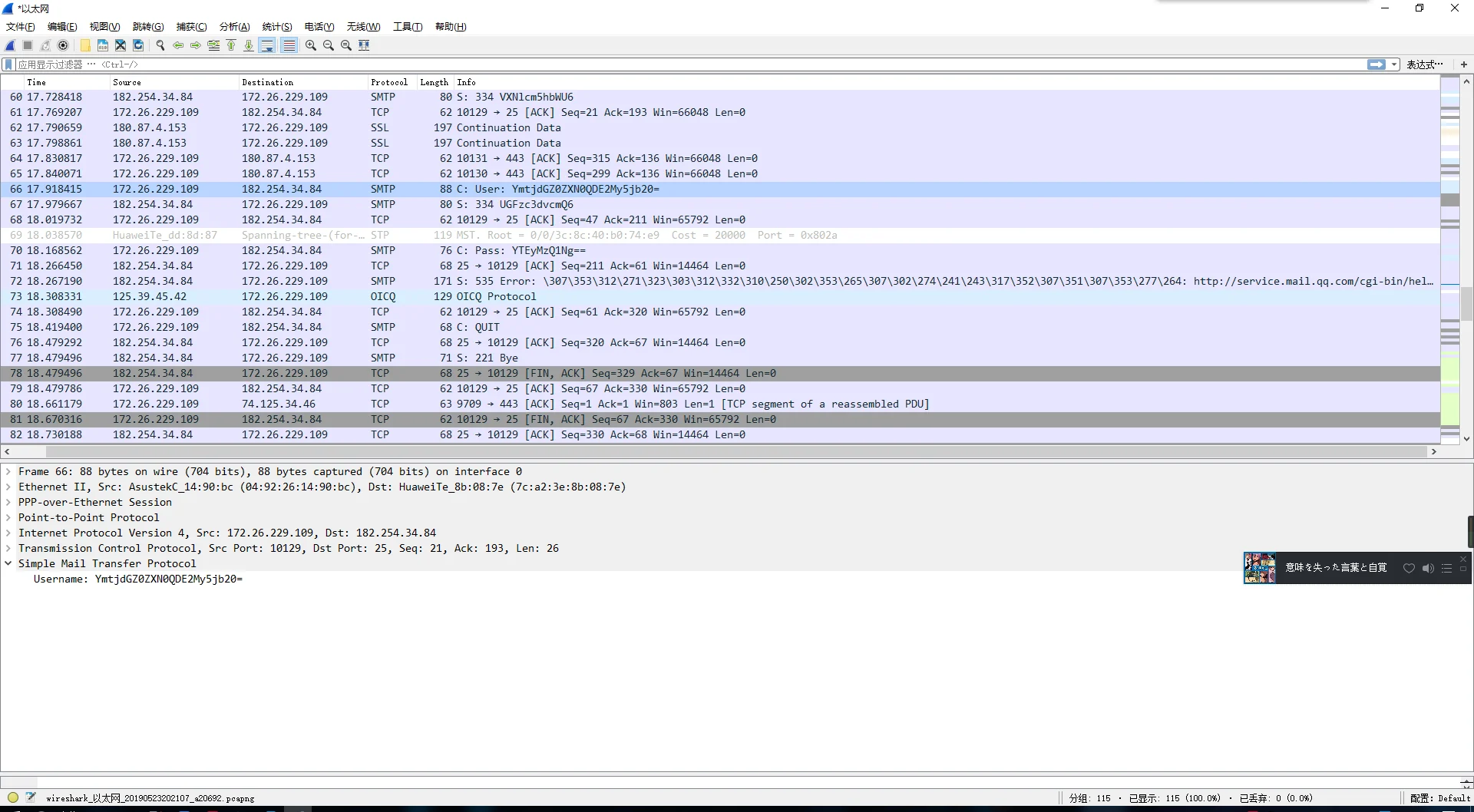

账号被盗了

进去后点按钮提示不是管理员,看此时的url,cookieflag.php修改cookie为true获得下载链接

随便输点东西,用wireshark抓包

看到了有一个账号密码,用Base64解密得`[email protected]和a123456`

用这个账号密码登录网易邮箱

然而我翻完了也没有找到flag

(这个邮箱在社工那里也出过题,里面全是那个的flag,并没有这道题的)

我搜索了包含账号的邮件,结果搜到一个骂别人删flag的,这道题的flag被人删了……

去百度绕了一圈,从删flag之前的writeup里找到了含有flag的邮件的截图

flag{182100518+725593795416}

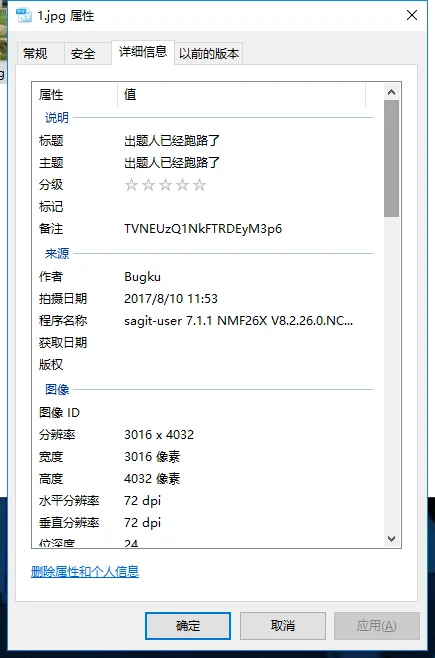

细心的大象

又是烂套路。

扔到binwalk里分离出一个rar,在图片属性里备注是Base64

解Base64得MSDS456ASD123zz,也就是rar的解压密码,解压出来的图片和隐写一样,结果也是一样的。

这道题刚开始我踩了一个坑,看到Exif信息里有经纬度,就去地图上查了,查到了长春一个地方,但是看地图和实景什么也没发现

BUGKU{a1e5aSA}

爆照(08067CTF)

flag格式 flag{xxx_xxx_xxx}

这道题,很烦,做的很难受。

拿到这道题后可以用二进制查看看到结尾有压缩文件结尾,说明图片包含了压缩文件,解压出来可以发现88,888,8888这三个文件和其他的不同。其他文件大小都是一致的91KB,只有这三个不是。

我们看第一个文件88

这是一个图片文件,打开后可以看到有一个二维码,扫描可以得到bilibili

我们再看第二个文件888

在属性里的备注看到一段Base64c2lsaXNpbGk=,解Base64得到silisili

第三个文件8888

8888里还有一个zip文件,解压出来又得到一个文件1509126368.png

这个是个二维码,扫码得到panama

这个题体验很差

flag{bilibili_silisili_panama}

猫片(安恒)

hint:LSB BGR NTFS

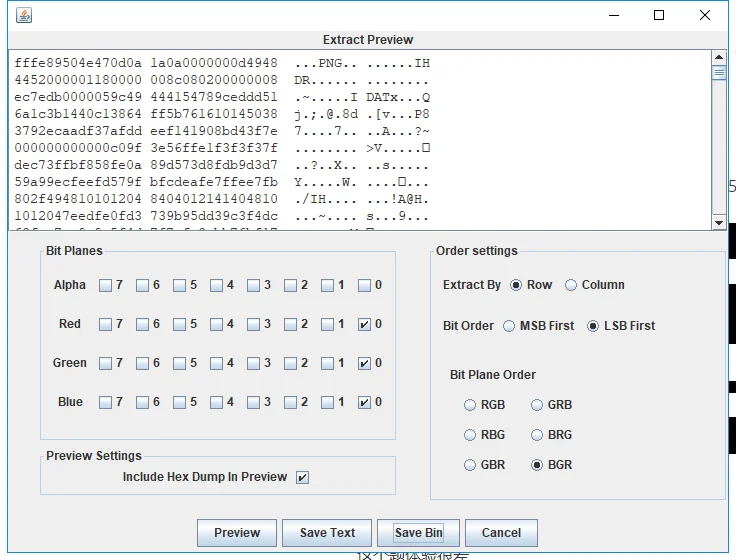

终于碰到一道不错的题了。提示LSB,BGR

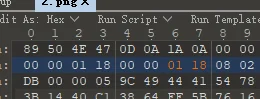

提取出来的图片是打不开的,查看文件头有点问题,png的文件头有问题

删掉前面这两个FFFE得到半张二维码(原图不能传,传张截图)

修改这里的标志修改图片的大小,得到一张完整的二维码

但是这是扫不出来的,要反色处理一下,扫描得到一个链接:https://pan.baidu.com/s/1pLT2J4f

下载到一个flag.rar,解压得到flag.txt,里面只有一句话flag不在这里哦 你猜猜flag在哪里呢? 找找看吧

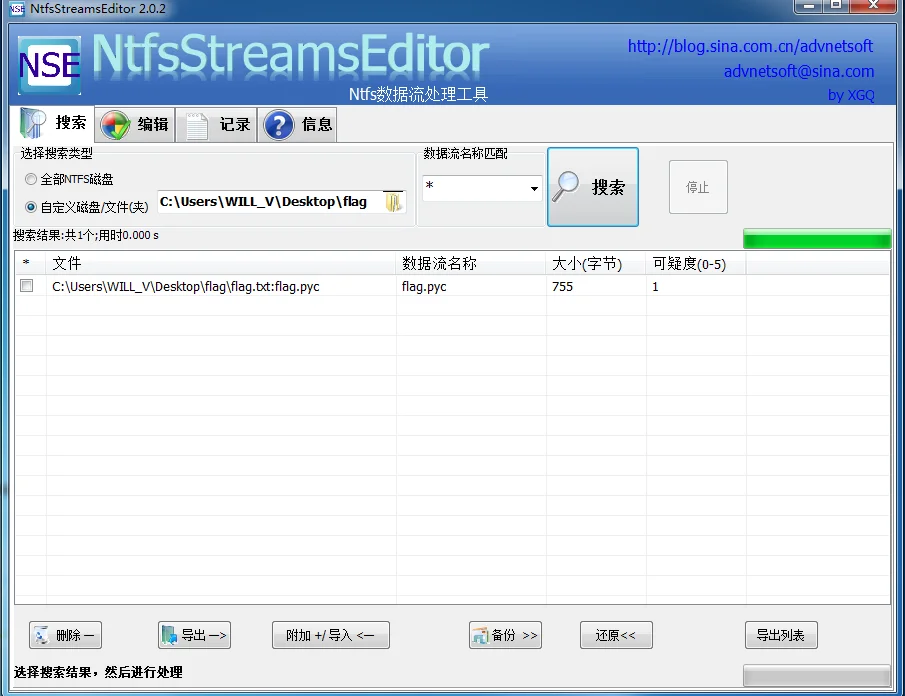

这里卡住了。根据提示NTFS查了一下资料。是NTFS交换数据流隐写。

可以参考:利用NTFS交换数据流隐藏文件和NTFS交换数据流隐写的应用

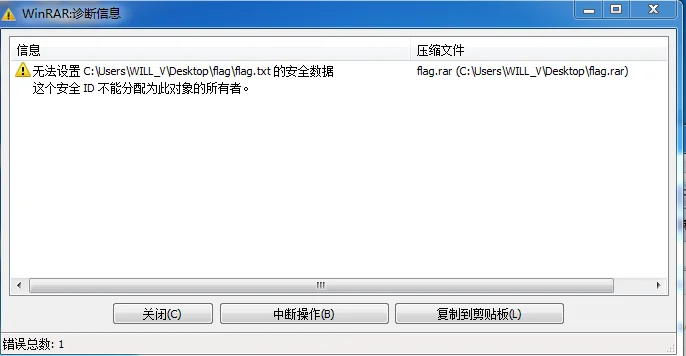

这个压缩文件必须用rar打开,否则会丢失文件(这里是坑,必须在NTFS文件系统下操作,转移文件也会丢失数据)

用rar解压会提示错误

解压得到

什么也看不到,使用NtfsStreamEditor查看

导出得到一个pyc文件。接下来就是pyc的反编译,可以使用在线反编译,也可以用Python反编译工具uncompyle

1 | pip install uncompyle |

反编译得到Python源码

1 | import base64 |

看到这道代码我突然感觉我某次线上赛单独做过这个反编译题……

1 | def decode(): |

在源码基础上改出解码,得到flag

这道题很棒!

flag{Y@e_Cl3veR_C1Ever!}